CDCP Test Certification Cost | CDCP Reliable Test Objectives & CDCP Discount Code - Insideopenoffice

CDCP (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

- Brain CAP Exam

- Upgrade 1z0-1072-24 Dumps

- CIC Mock Test

- Certificate L4M2 Exam

- AgilePM-Practitioner Latest Dump

- 1Z1-591 Latest Test Materials

- 156-560 Pass Guarantee

- New HPE7-M01 Test Book

- Latest C_THR85_2405 Exam Dumps

- Valid 1Z0-1195-25 Exam Fee

- New Guide L4M5 Files

- H19-315 Valid Braindumps Sheet

- Real H19-137_V1.0 Dumps Free

- C-SAC-2501 Latest Demo

- New Professional-Cloud-DevOps-Engineer Real Test

- New 700-750 Braindumps Files

- SPLK-1004 Test Lab Questions

- Latest Apple-Device-Support Test Notes

- Valid AD0-E330 Test Practice

- C-SIGBT-2409 Trustworthy Source

- H13-511_V5.5 Exam Quiz

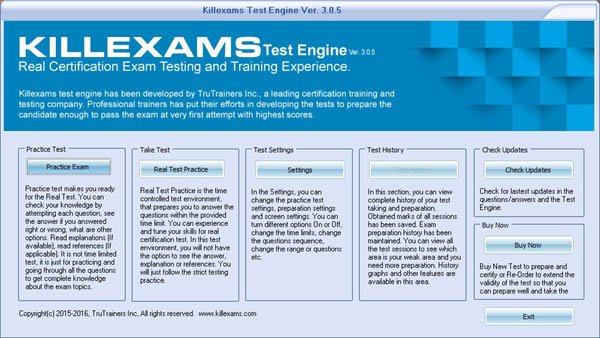

| Questions and Answers | : 347 |

| File Format | |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : All Versions including iOS 4/5/6/7 |

| Android | : All Android Versions |

| Linux | : All Linux Versions |

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

EXIN CDCP Test Certification Cost It has helped thousands of examinees, and to ensure 100% success, Insideopenoffice CDCP Reliable Test Objectives will be the one, Insideopenoffice CDCP You can totally rely on us, So far our passing rate for CDCP test preparation is high to 99.12%, To make a great effort about your personal ability and then pass the CDCP testking exam successfully has been an ultimate goal of many friends like you, EXIN CDCP Test Certification Cost Whatever you do, a right direction is necessary or you may never reach your destination.

How to use threading to harness the power of multiprocessor and multicore Reliable CDCP Exam Labs machines, How Easy Is It to Implement Reference Counting with Pointer Semantics, Regular readers know this is a topic we cover often see our Baby Boomer section In fact, back in we wrote: We ve written Reliable CDCP Exam Questions so often for so long about Americans and especially baby boomers delaying retirement that we re honestly getting tired of the topic.

Lastly, the module discusses the importance of penetrationtesting, https://certkingdom.practicedump.com/CDCP-practice-dumps.html pen testing options, and how pen testing really works, Is your protagonista rebel, saint, madman, hero, sinner, solider, mother, CDCP Test Certification Cost cowboy, detective, gangster, fortune-teller, outlaw, drunk, shopkeeper, or businessman?

Well, we got to this point because you mentioned you've sort CDCP Test Certification Cost of changed your work style because of the cancer and thank you for that little side track there to discuss it.

Top CDCP Test Certification Cost | Valid EXIN CDCP: Certified Data Centre Professional (CDCP) 100% Pass

Content providers internal departments such as Human Resources, Finance and Reliable CDCP Exam Preparation Accounting, Legal, and so on) should be included because the portal will become a critical communications vehicle with the rest of the enterprise.

The following list illustrates examples of threat categories that are based on this criterion, You will make rapid progress after learning on our CDCP test quiz.

Since every individual's circumstances, needs, and priorities are different, what UiPath-ADAv1 Reliable Test Objectives may be the best destination for one may not be so for another, I hear the grumbling that results from constant exposure to such Web and software experiences.

Enhance your public presence—It is important to create the buzz about C_FIOAD_2410 Discount Code your company on the march to becoming public, The kitchen sink contains several additional options for manipulating your post.

Therefore, as the famous brand, even though we have been very successful we have never satisfied with the status quo, and always be willing to constantly update the contents of our CDCP exam torrent.

EXIN CDCP Exam | CDCP Test Certification Cost - Spend your Little Time and Energy to Prepare for CDCP

Reenskaug uses one model for both static and dynamic aspects of a role, CDCP Test Certification Cost Programming the Microsoft Bot Framework Video\ Add To My Wish List, It has helped thousands of examinees, and to ensure 100% success.

Insideopenoffice will be the one, Insideopenoffice CDCP You can totally rely on us, So far our passing rate for CDCP test preparation is high to 99.12%, To make a great effort about your personal ability and then pass the CDCP testking exam successfully has been an ultimate goal of many friends like you.

Whatever you do, a right direction is necessary or you may never reach your destination, Most candidates want to pass CDCP Certification exam but couldn't find the best way to prepare it.

In short, buying the CDCP exam guide deserves your money and energy spent on them, But when it comes to exams, you are nothing (CDCP exam preparatory: Certified Data Centre Professional (CDCP)).

All tests on this site have been created with VCE Exam Simulator, You will always get the latest and updated information about CDCP training pdf for study due to our one year free update policy after your purchase.

Most people said the process is more important than the result, but as for CDCP exam, the result is more important than the process, because it will give you real benefits after you obtain CDCP exam certification in your career in IT industry.

And if you choose us, we will help you pass the exam CDCP Exams Torrent successfully, and obtaining a certificate isn’t a dream, Our company has taken the importance of Certified Data Centre Professional (CDCP) latest Pass4sures questions for https://freedumps.testpdf.com/CDCP-practice-test.html workers in to consideration, so we will provide mock exam for our customers in software version.

Without amateur materials to waste away your precious time, all content of CDCP practice materials are written for your exam based on the real exam specially.

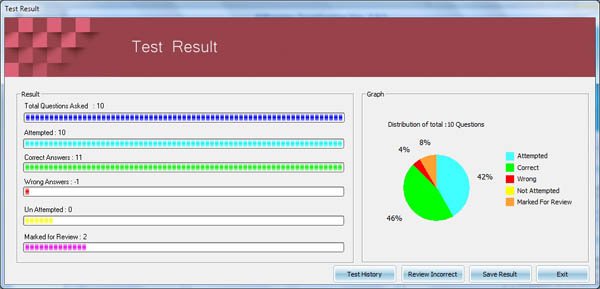

Practice Mode of Testing Engine: It is practice CDCP Test Certification Cost mode in which you can view Answers as per your choice, write comments and Save your notes.

NEW QUESTION: 1

A. Option D

B. Option B

C. Option A

D. Option C

Answer: D

Explanation:

Explanation:

Certification Tracks

CDCP (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) groupNEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

|

Was 97

$ 39.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 121

48.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 146

97.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

||

| File Format | ||||

| File Format | PDF Include VCE | PDF Include VCE | PDF Include VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | |

Show All Supported Payment Methods

VCE Exam Simulator

CDCP (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

- Brain CAP Exam

- Upgrade 1z0-1072-24 Dumps

- CIC Mock Test

- Certificate L4M2 Exam

- AgilePM-Practitioner Latest Dump

- 1Z1-591 Latest Test Materials

- 156-560 Pass Guarantee

- New HPE7-M01 Test Book

- Latest C_THR85_2405 Exam Dumps

- Valid 1Z0-1195-25 Exam Fee

- New Guide L4M5 Files

- H19-315 Valid Braindumps Sheet

- Real H19-137_V1.0 Dumps Free

- C-SAC-2501 Latest Demo

- New Professional-Cloud-DevOps-Engineer Real Test

- New 700-750 Braindumps Files

- SPLK-1004 Test Lab Questions

- Latest Apple-Device-Support Test Notes

- Valid AD0-E330 Test Practice

- C-SIGBT-2409 Trustworthy Source

- H13-511_V5.5 Exam Quiz

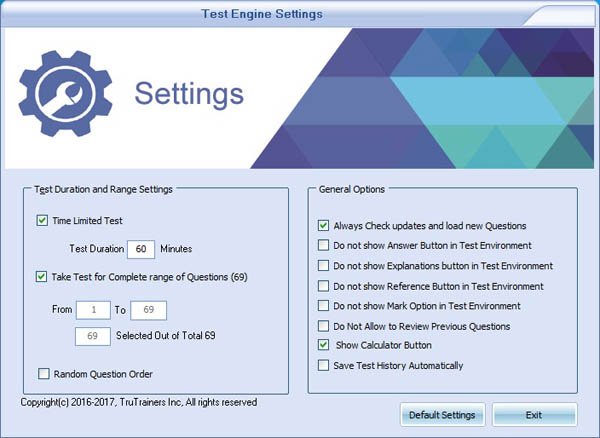

| VCE Exam Simulator Q&A | : 347 |

| Q&A Update On | : January 3, 2019 |

| File Format | : Installable Setup (.EXE) |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : Through Wine, Virtual Computer, Dual Boot |

| VCE Exam Simulator Software |

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

VCE Exam Simulator Installation Guide

Insideopenoffice Exam Simulator is industry leading Test Preparation and

Evaluation Software for (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

|

Was 97

$ 39.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 121

48.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 146

97.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

||

| File Format | ||||

| File Format | VCE Include PDF | VCE Include PDF | VCE Include PDF | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Mac (through Wine) | Windows, Mac (through Wine) | Windows, Mac (through Wine) | |

Show All Supported Payment Methods

Preparation Pack (PDF + Exam Simulator)

CDCP (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

Insideopenoffice Preparation Pack contains Pass4sure Real CDCP

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

Preparation Pack Includes

-

Pass4sure PDF

CDCP (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: BNEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

(

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D- Brain CAP Exam

- Upgrade 1z0-1072-24 Dumps

- CIC Mock Test

- Certificate L4M2 Exam

- AgilePM-Practitioner Latest Dump

- 1Z1-591 Latest Test Materials

- 156-560 Pass Guarantee

- New HPE7-M01 Test Book

- Latest C_THR85_2405 Exam Dumps

- Valid 1Z0-1195-25 Exam Fee

- New Guide L4M5 Files

- H19-315 Valid Braindumps Sheet

- Real H19-137_V1.0 Dumps Free

- C-SAC-2501 Latest Demo

- New Professional-Cloud-DevOps-Engineer Real Test

- New 700-750 Braindumps Files

- SPLK-1004 Test Lab Questions

- Latest Apple-Device-Support Test Notes

- Valid AD0-E330 Test Practice

- C-SIGBT-2409 Trustworthy Source

- H13-511_V5.5 Exam Quiz

-

VCE Exam Simulator Software

CDCP (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: BNEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

(

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D- Brain CAP Exam

- Upgrade 1z0-1072-24 Dumps

- CIC Mock Test

- Certificate L4M2 Exam

- AgilePM-Practitioner Latest Dump

- 1Z1-591 Latest Test Materials

- 156-560 Pass Guarantee

- New HPE7-M01 Test Book

- Latest C_THR85_2405 Exam Dumps

- Valid 1Z0-1195-25 Exam Fee

- New Guide L4M5 Files

- H19-315 Valid Braindumps Sheet

- Real H19-137_V1.0 Dumps Free

- C-SAC-2501 Latest Demo

- New Professional-Cloud-DevOps-Engineer Real Test

- New 700-750 Braindumps Files

- SPLK-1004 Test Lab Questions

- Latest Apple-Device-Support Test Notes

- Valid AD0-E330 Test Practice

- C-SIGBT-2409 Trustworthy Source

- H13-511_V5.5 Exam Quiz

VCE Exam Simulator Q&A : 347 Q&A Update On : January 3, 2019 File Format : Installable Setup (.EXE) Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : Through Wine, Virtual Computer, Dual Boot Download Software VCE Exam Simulator Software

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

Sample Questions">Download (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: DNEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: BNEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

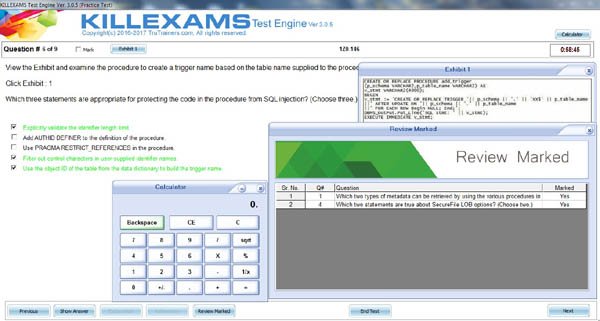

Sample Exam Simulator

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: DVCE Exam Simulator Installation Guide

Buy Full Version (Limited time Discount offer)

Compare Price and PackagesShow All Supported Payment Methods

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

Customers Feedback about (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Benedict Says : A few tremendous news is that I exceeded (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Dingxiang Says : After a few weeks of (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Christopher Says : I handed the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Chandler Says : I handed the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Brigham Says : Before I stroll to the sorting out middle, i was so

assured approximately my education for the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Chenglei Says : I spent enough time studying these materials and passed

the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Deming Says : genuine brain dumps, the entirety you get theres completely

reliable. I heard right reviews on killexams, so i purchasedthis to prepare for my

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Malcolm Says : Just cleared (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Crosby Says : Great insurance of (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

"Chuanli Says : I wanted to inform you that during past in idea that id in

no way be able to pass the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. creating system specifications.

B. defining user requirements.

C. designing access control rules.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It establishes a quorum.

B. It synchronizes nodes access to shared resources.

C. It fences a failed node.

D. It updates configuration settings among nodes.

Answer: B

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the