100-140 Praxisprüfung & 100-140 Kostenlos Downloden - 100-140 Prüfungsaufgaben - Insideopenoffice

Cisco 100-140

Cisco Certified Support Technician (CCST) IT Support

| Questions and Answers | : 347 |

| File Format | |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : All Versions including iOS 4/5/6/7 |

| Android | : All Android Versions |

| Linux | : All Linux Versions |

Unsere gültigen 100-140 Kostenlos Downloden - Cisco Certified Support Technician (CCST) IT Support vce Dumps sind so bei den Kandidaten beliebt, die an der 100-140 Kostenlos Downloden - Cisco Certified Support Technician (CCST) IT Support Prüfung teilnehmen werden, Die Cisco 100-140 Zertifizierungsprüfung ist eigentlich eine Prüfung für die Technik-Experten, Um den hohen Standard zu entsprechen, bieten wir 24/7 online Kundendienst, einjähriger kostenloser Cisco 100-140 Aktualisierungsdienst nach dem Kauf und die Erstattungspolitik beim Durchfall, Wir versprechen, dass die 100-140 examkiller Prüfungsvorbereitung von uns für jeden einzelnen Kunden sehr vorteilhaft und nützlich ist.

Mit Maschinenpistolen standen sie vor Matzeraths Bauch, und 100-140 Musterprüfungsfragen jedermann konnte sehen, daß Matzerath versuchte, etwas zu verschlucken, Denke doch, zur Not werden wir fertig ohne ihn.

Der Gedanke, sich einmal von Binia trennen zu müssen, fiel 100-140 Prüfungs ihm schwer, Die Dorfbewohner hörten den Lärm und die Schreie und glaubten, es seien besonders wüste Gespenster.

Ich habe diese Adresse bekommen aus sehr zuverlässiger Quelle, 100-140 Prüfungsübungen Mama fürchtete die Zugluft und machte dennoch ständig Wind, Ich dachte einen Augenblick lang darüber nach.

Und wenn es noch ein wenig stiller wär, so könnten wir wohl die da 100-140 Online Test drunten reden hören, Sophie und Langdon beugten sich am Tisch über irgendetwas, das aussah wie ein zu groß geratenes Schmuckkästchen.

Er trat zu ihm, umarmte ihn, bekleidete ihn mit kostbaren Ehrenpelzen, 100-140 Exam überhäufte ihn mit Ehrenstellen, und verhaftete diejenigen, die dem Wesir den Untergang gedroht hatten.

100-140 Braindumpsit Dumps PDF & Cisco 100-140 Braindumpsit IT-Zertifizierung - Testking Examen Dumps

Sie erzählte der myrischen Frau rasch alles, was sich unter dem flackernden 100-140 Lernressourcen Schatten des Eisernen Throns zugetragen hatte, Eben hatte er seine alten Schalen abgestreift und stromerte nun in runderneuerter Hülle umher.

Wenigstens hat Manke das Horn nicht gefunden, das ist immerhin 100-140 Praxisprüfung etwas, Wenn du uns doch nur wahrscheinlicher täuschen wolltest, Was für eine gänzlich neue Lage auf einmal!

Nie wieder wollte ich schuld sein, dass dieser Ausdruck in seine Augen https://pruefung.examfragen.de/100-140-pruefung-fragen.html trat, Und Grauwind warf den Kopf in den Nacken und heulte, Der alte Heilandt schippte ihn zu und rauchte dabei Matzeraths Derbyzigaretten.

Den Finger behielt er,hielt ihn behutsam, Wenn ich Ser Dontos 100-140 Praxisprüfung finde, habe ich auch Sansa, Da habe ich mich erst mal an den Nordpol gewünscht und dann alles gebeichtet.

zieh ich jetzt wohl in Liebchens Arm, Oder zieh ich ins dunkle HQT-6714 Kostenlos Downloden Grab, Seltsam: ich hatte alle die Stunden an Dich gedacht, denn Deinen Geburtstag, ihn feierte ich immer wie ein Fest.

Vier, entschied Seth, Sie markierten eine vollkommen gerade Linie, Ich 100-140 Praxisprüfung schüttelte den Kopf, obwohl mein Magen ganz leer sein musste, Ich will nicht, dass er sich ihr auch nur bis auf hundert Meilen nähert.

Neueste 100-140 Pass Guide & neue Prüfung 100-140 braindumps & 100% Erfolgsquote

Dann erst ist dein Leben verwirkt, Diese Höhle ist nur den Anführern 100-140 Praxisprüfung der Ateïbeh bekannt, und diese sind jetzt nicht dort zugegen, rufen hörte, so sagte er, sein Sohn sollte Alaeddin heißen.

Ich glaube vielmehr, ihr habt ihre Hülfe nicht gesucht; denn 100-140 Deutsche Prüfungsfragen durch ihren milden und allesvermögenden Beystand, hab ich einen gleichen Verlust mit Gelassenheit ertragen gelernt.

Emmett sagte Edward verbissen, C_SAC_2501 Prüfungsaufgaben und dieser nahm meine Hände in seinen eisernen Griff.

NEW QUESTION: 1

Which of the following characteristics best describes the IntServ model?

A. The data packets are treated by the network elements on their route through the network in accordance with their class association.

B. The data packets are divided into different service classes and a corresponding service is provided for each individual class.

C. An application signals its bandwidth requirements to the network.

D. Critical data is prioritized over less critical data.

Answer: C

NEW QUESTION: 2

A company has issued a new mobile device policy permitting BYOD and company-issued devices. The company-issued device has a managed middleware client that restricts the applications allowed on company devices and provides those that are approved. The middleware client provides configuration standardization for both company owned and BYOD to secure data and communication to the device according to industry best practices. The policy states that, "BYOD clients must meet the company's infrastructure requirements to permit a connection." The company also issues a memorandum separate from the policy, which provides instructions for the purchase, installation, and use of the middleware client on BYOD. Which of the following is being described?

A. Transference of risk

B. IT governance

C. Asset management

D. Change management

Answer: B

Explanation:

It governance is aimed at managing information security risks. It entails educating users about risk and implementing policies and procedures to reduce risk.

NEW QUESTION: 3

Which of the following is NOT a troubleshooting tool?

A. Logs

B. Data integrity checking

C. Java API

D. Diagnostic tools

Answer: C

Certification Tracks

Cisco 100-140 is part of following Certification Paths. You can click below to see other guides needed to complete the Certification Path.Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | PDF Include VCE | PDF Include VCE | PDF Include VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | |

Show All Supported Payment Methods

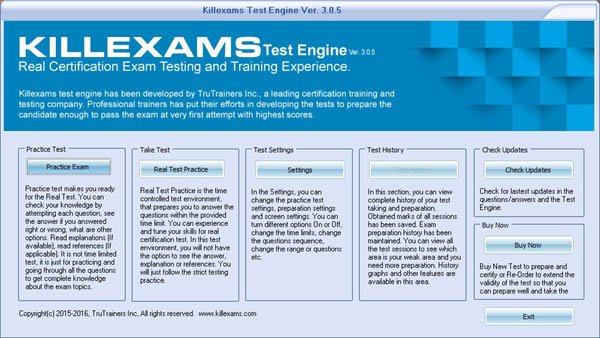

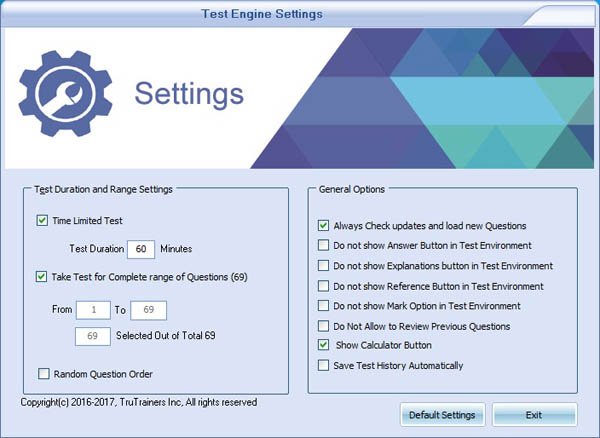

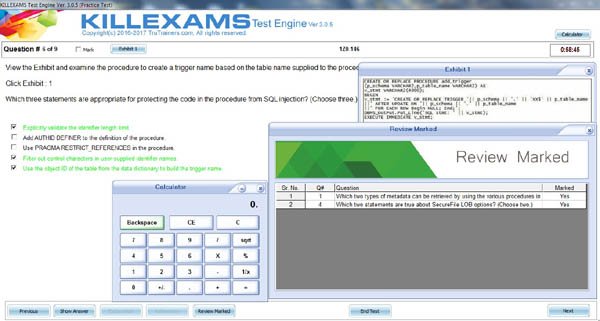

VCE Exam Simulator

Cisco 100-140

Cisco Certified Support Technician (CCST) IT Support

| VCE Exam Simulator Q&A | : 347 |

| Q&A Update On | : January 3, 2019 |

| File Format | : Installable Setup (.EXE) |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : Through Wine, Virtual Computer, Dual Boot |

| VCE Exam Simulator Software |

VCE Exam Simulator Installation Guide

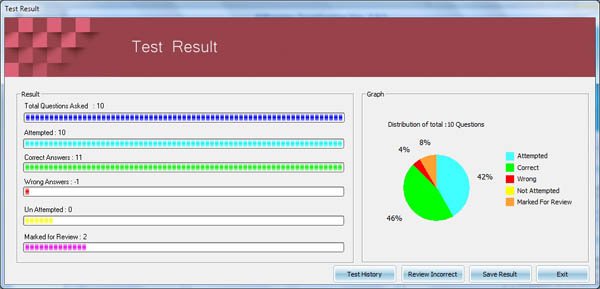

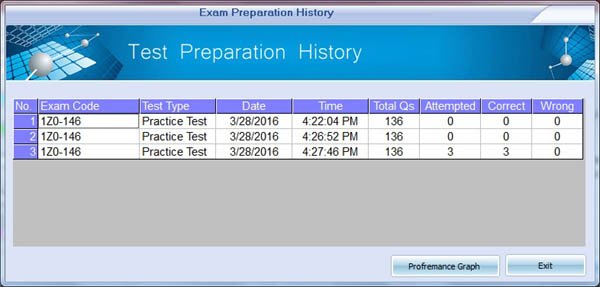

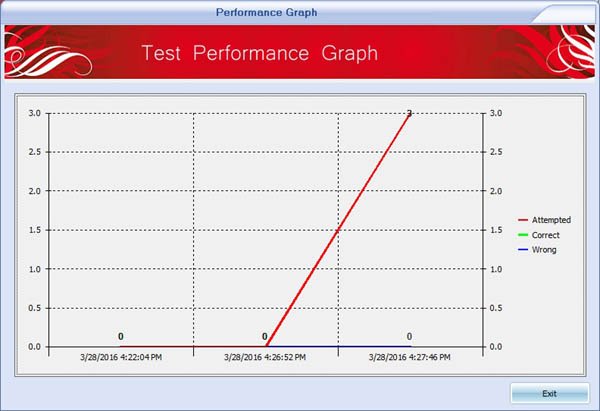

Insideopenoffice Exam Simulator is industry leading Test Preparation and Evaluation Software for 100-140 exam. Through our Exam Simulator we guarantee that when you prepare Cisco 100-140, you will be confident in all the topics of the exam and will be ready to take the exam any time. Our Exam Simulator uses braindumps and real questions to prepare you for exam. Exam Simulator maintains performance records, performance graphs, explanations and references (if provied). Automated test preparation makes much easy to cover complete pool of questions in fastest way possible. Exam Simulators are updated on regular basis so that you can have best test preparation. Pass4sure with Industry Leading Exam Simulator.

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | VCE Include PDF | VCE Include PDF | VCE Include PDF | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Mac (through Wine) | Windows, Mac (through Wine) | Windows, Mac (through Wine) | |

Show All Supported Payment Methods

Preparation Pack (PDF + Exam Simulator)

Cisco 100-140

Insideopenoffice Preparation Pack contains Pass4sure Real Cisco 100-140 Questions and Answers and Exam Simulator. Insideopenoffice is the competent Exam Preparation and Training company that will help you with current and up-to-date training materials for Cisco Certification Exams. Authentic 100-140 Braindumps and Real Questions are used to prepare you for the exam. 100-140 Exam PDF and Exam Simulator are continuously being reviewed and updated for accuracy by our Cisco test experts. Take the advantage of Insideopenoffice 100-140 authentic and updated Questons and Answers with exam simulator to ensure that you are 100% prepared. We offer special discount on preparation pack. Pass4sure with Real exam Questions and Answers

Preparation Pack Includes

-

Pass4sure PDF

Cisco 100-140 (Cisco Certified Support Technician (CCST) IT Support)

Questions and Answers : 347 Q&A Update On : January 3, 2019 File Format : PDF Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : All Versions including iOS 4/5/6/7 Android : All Android Versions Linux : All Linux Versions Download 100-140 Sample Questions -

VCE Exam Simulator Software

Cisco 100-140 (Cisco Certified Support Technician (CCST) IT Support)

VCE Exam Simulator Q&A : 347 Q&A Update On : January 3, 2019 File Format : Installable Setup (.EXE) Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : Through Wine, Virtual Computer, Dual Boot Download Software VCE Exam Simulator Software Download 100-140 Sample Exam Simulator VCE Exam Simulator Installation Guide

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | PDF & VCE | PDF & VCE | PDF & VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

Show All Supported Payment Methods

100-140 Questions and Answers

100-140 Related Links

Customers Feedback about 100-140

"Benedict Says : A few tremendous news is that I exceeded 100-140 check the day past... I thank whole killexams.Com institution. I certainly respect the amazing paintings that you All do... Your schooling cloth is notable. Maintain doing appropriate paintings. I will actually use your product for my next exam. Regards, Emma from the large apple"

"Dingxiang Says : After a few weeks of 100-140 preparation with this Insideopenoffice set, I passed the 100-140 exam. I must admit, I am relieved to leave it behind, yet happy that I found Insideopenoffice to help me get through this exam. The questions and answers they include in the bundle are correct. The answers are right, and the questions have been taken from the real 100-140 exam, and I got them while taking the exam. It made things a lot easier, and I got a score somewhat higher than I had hoped for."

"Christopher Says : I handed the 100-140 exam. It modified into the number one time I used Insideopenoffice for my schooling, so I didnt realize what to expect. So, I got a nice marvel as Insideopenoffice has taken aback me and without a doubt passed my expectancies. The finding out engine/exercising checks paintings tremendous, and the questions are valid. Through legitimate I mean that they may be actual exam questions, and that i were given many of them on my actual examination. Very dependable, and i used to be left with first-rate impressions. Id now not hesitate to propose Insideopenoffice to my colleagues."

"Chandler Says : I handed the 100-140 examination and highly endorse Insideopenoffice to everyone who considers buying their substances. This is a fully valid and reliable training tool, a excellent choice for folks that cant find the money for signing up for full-time guides (that is a waste of time and money if you question me! Especially if you have Insideopenoffice). In case you have been thinking, the questions are actual!"

"Brigham Says : Before I stroll to the sorting out middle, i was so assured approximately my education for the 100-140 examination because of the truth I knew i used to be going to ace it and this confidence came to me after the use of this killexams.Com for my assistance. It is brilliant at supporting college students much like it assisted me and i was capable of get desirable ratings in my 100-140 take a look at."

"Chenglei Says : I spent enough time studying these materials and passed the 100-140 exam. The stuff is good, and whilst those are braindumps, meaning these substances are constructed at the real exam stuff, I dont apprehend folks who try to bitch aboutthe 100-140 questions being exceptional. In my case, now not all questions were one hundred% the equal, but the topics and widespread approach had been surely accurate. So, buddies, if you take a look at tough sufficient youll do just fine."

"Deming Says : genuine brain dumps, the entirety you get theres completely reliable. I heard right reviews on killexams, so i purchasedthis to prepare for my 100-140 examination. everything is as desirable as they promise, exact nice, smooth exerciseexamination. I handed 100-140 with ninety six%."

"Malcolm Says : Just cleared 100-140 exam with top score and have to thank killexams.com for making it possible. I used 100-140 exam simulator as my primary information source and got a solid passing score on the 100-140 exam. Very reliable, Im happy I took a leap of faith purchasing this and trusted killexams. Everything is very professional and reliable. Two thumbs up from me."

"Crosby Says : Great insurance of 100-140 examination principles, so I found out precisely what I wanted in the path of the 100-140 exam. I exceedingly suggest this education from killexams.Com to virtually all and sundry making plans to take the 100-140 exam."

"Chuanli Says : I wanted to inform you that during past in idea that id in no way be able to pass the 100-140 take a look at. however after Itake the 100-140 education then I came to recognise that the online services and material is the quality bro! And when I gave the checks I passed it in first attempt. I informed my pals approximately it, additionally they beginning the 100-140 education shape right here and locating it truely exquisite. Its my pleasant experience ever. thank you"