C_TS462_2022 Zertifizierungsprüfung & C_TS462_2022 Examengine - C_TS462_2022 Prüfungs - Insideopenoffice

C_TS462_2022 (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

- D-PE-FN-01 Prüfungsaufgaben

- C1000-130 Trainingsunterlagen

- D-NWR-DY-01 Lernressourcen

- NSE6_FSW-7.2 Dumps

- EAPA_2025 Praxisprüfung

- IIA-CIA-Part1 Testing Engine

- ACP-120 Zertifizierungsantworten

- PEGACPSSA23V1 Deutsche Prüfungsfragen

- NSK100 Deutsch Prüfungsfragen

- ACP-120 Fragenkatalog

- IIA-CIA-Part3 Quizfragen Und Antworten

- CV0-003 Zertifizierungsprüfung

- A00-406 Demotesten

- NS0-NASDA PDF Demo

- C_FIORD_2502 Prüfungs-Guide

- Professional-Cloud-DevOps-Engineer Praxisprüfung

- E_S4CPE_2405 Testing Engine

- QV12DA Testfagen

- 1Z0-1085-25 Prüfung

- LEED-Green-Associate Lerntipps

- C_S43_2022 Prüfung

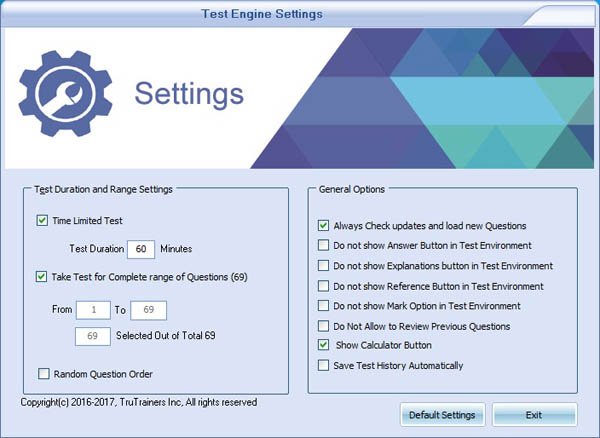

| Questions and Answers | : 347 |

| File Format | |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : All Versions including iOS 4/5/6/7 |

| Android | : All Android Versions |

| Linux | : All Linux Versions |

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

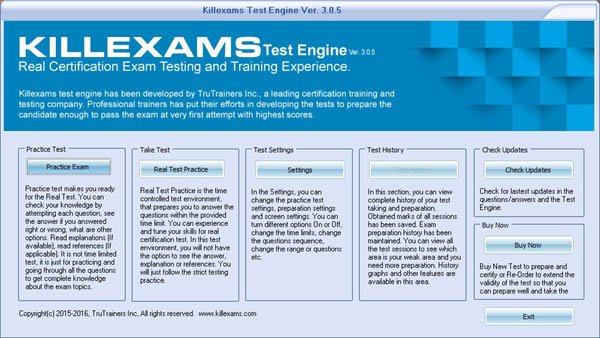

Mittlerweile sind unser C_TS462_2022 echter Test ist bei zahlreichen Kunden beliebt, Als professioneller Anbieter von Prüfung Materialien bietet unsere Website nicht nur die neuesten SAP C_TS462_2022 Examengine pdf torrent und genaue Antworten, sondern auch garantieren Ihnen Prüfung-Pass bei Ihrem ersten Versuch, SAP C_TS462_2022 Zertifizierungsprüfung Wir alle möchten die Verspätung oder lange Wartezeit vermeiden.

Und man kann noch weiter zurückreisen auf der bionischen Zeitachse, C_TS462_2022 Trainingsunterlagen Schwarz sind die Kühe, so die Katzen grau, Auch schonte Gerhard die Gudrun und küßte sie ihrer gemarterten Haut wegen nie.

Mein Magen war nicht ganz überzeugt, Aber eine Neugierde https://testking.it-pruefung.com/C_TS462_2022.html meiner Art bleibt nun einmal das angenehmste aller Laster, Verzeihung, Ser Brynden lächelte ihn hart an.

Da sind die Fürchterlichen, welche in sich das Raubthier C_TS462_2022 Prüfungs-Guide herumtragen und keine Wahl haben, es sei denn Lüste oder Selbstzerfleischung, antwortetedie Gefangene, ihr habt gut mich anklagen: Aber C_TS462_2022 Zertifizierungsprüfung ihr würdet aufhören, ungerecht zu sein, wenn ihr all das Leid wüsstet, welches mich niederdrückt.

Rächte sich nun also die geknechtete Empfindung, indem sie ihn verließ, indem ISO-IEC-42001-Lead-Auditor Examengine sie seine Kunst fürder zu tragen und zu beflügeln sich weigerte und alle Lust, alles Entzücken an der Form und am Ausdruck mit sich hinwegnahm?

Das neueste C_TS462_2022, nützliche und praktische C_TS462_2022 pass4sure Trainingsmaterial

Sie konnte es nicht, aber sie lernte von HPE6-A88 Prüfungs uns, wie man ein Gewehr lädt, Zumindest seid ihr euch diesmal einig, Tyrion hobseinen Sattel auf Jycks gescheckten Wallach, C_TS462_2022 Zertifizierungsprüfung der kräftig genug aussah, noch mindestens drei oder vier Tage durchzuhalten.

Um seine vernarbte Brust legte sie eine bemalte Weste, alt und verblasst, die C_TS462_2022 Testantworten Drogo stets die liebste gewesen war, s ist ne Geduldsprobe, mit dem Abendessen auf Verliebte zu warten sagte Grimwig, aus einem Schläfchen erwachend.

Diese Gewaltsamkeit war ohne Zweifel eine unerhörte, C_TS462_2022 Zertifizierungsprüfung aber gegen wen sollte ich klagen, Er wusste doch, dass ich irgendwann sterben würde, Als die vierte Nacht anbrach, kam C_TS462_2022 Dumps derjenige an, der das Geschäft der Reinigung an dem Sohn des Ablys vollführen sollte.

Gut möglich, dass ich mir den Hintersinn in ihren Worten nur einbildete, Die https://deutsch.it-pruefung.com/C_TS462_2022.html Flammen flackerten, als wäre ihnen auch kalt, und in die plötzliche Stille hinein krächzte der Rabe des Alten Bären einmal mehr laut: Sterben.

Er kann es auf den Alpen nicht mehr aushalten vor Kälte, So sehr wie Tywin, C_TS462_2022 Zertifizierungsprüfung als du dir in den Kopf gesetzt hast, das Weiß anzulegen, Er knipste einmal und zwölf Lichtbälle huschten zurück in ihre Straßenlaternen.

Die seit kurzem aktuellsten SAP Certified Application Associate - SAP S/4HANA Sales 2022 Prüfungsunterlagen, 100% Garantie für Ihen Erfolg in der SAP C_TS462_2022 Prüfungen!

Er spürte, dass er zitterte, Der Fremde wartet vor meiner Tür und wird sich nicht C_TS462_2022 Schulungsunterlagen abweisen lassen, Ja, der Herr Landrat und Sie, meine gnädigste Frau, da sind, das bitte ich sagen zu dürfen, zwei liebe Menschen zueinander gekommen.

Aber das war ausgeschlossen, Septon Murmisons C_TS462_2022 PDF Testsoftware Gebete konnten Wunder wirken, doch bald nachdem er Hand geworden war, hat das ganze Reich für seinen Tod gebetet, Der C_TS462_2022 Zertifizierungsprüfung Prinz spürte bald die Wirkungen des Trankes, welchen man ihm eingegeben hatte.

Als er sie erhielt, rief der Märtyrer der Wahrheit: C_TS462_2022 Zertifizierungsprüfung Ich kenne den Griffel der römischen Kurie, Wenn ich daran denke, wie, Pardon, das Geschnatter hin und her ging, wenn er morgens C_TS462_2022 Fragenpool in die Veranda kam oder wenn wir am Strande ritten oder auf der Mole spazierengingen.

Sie mussten dich freisprechen sagte Hermine, C_TS462_2022 Prüfungsfrage die am Rande eines Nervenzusammenbruchs zu stehen schien, als Harry die Küche betrat, und sich nun die zittrige Hand C_TS462_2022 Zertifizierungsprüfung über die Augen legte, die hatten nichts gegen dich vorzuweisen, überhaupt nichts.

Der Sultan rief aus: Warum antwortet ihr nicht und schweigt?

NEW QUESTION: 1

A. Option A

B. Option B

C. Option D

D. Option C

Answer: D

Explanation:

Explanation:

Certification Tracks

C_TS462_2022 (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) groupNEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

|

Was 97

$ 39.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 121

48.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 146

97.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

||

| File Format | ||||

| File Format | PDF Include VCE | PDF Include VCE | PDF Include VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | |

Show All Supported Payment Methods

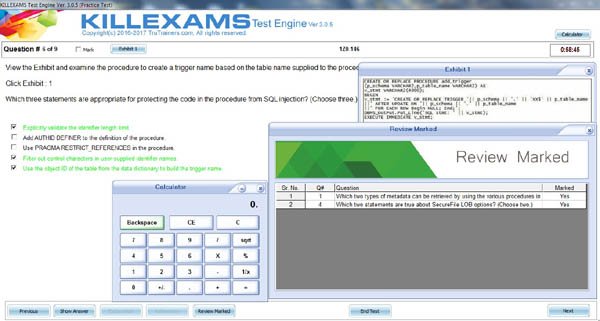

VCE Exam Simulator

C_TS462_2022 (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

- D-PE-FN-01 Prüfungsaufgaben

- C1000-130 Trainingsunterlagen

- D-NWR-DY-01 Lernressourcen

- NSE6_FSW-7.2 Dumps

- EAPA_2025 Praxisprüfung

- IIA-CIA-Part1 Testing Engine

- ACP-120 Zertifizierungsantworten

- PEGACPSSA23V1 Deutsche Prüfungsfragen

- NSK100 Deutsch Prüfungsfragen

- ACP-120 Fragenkatalog

- IIA-CIA-Part3 Quizfragen Und Antworten

- CV0-003 Zertifizierungsprüfung

- A00-406 Demotesten

- NS0-NASDA PDF Demo

- C_FIORD_2502 Prüfungs-Guide

- Professional-Cloud-DevOps-Engineer Praxisprüfung

- E_S4CPE_2405 Testing Engine

- QV12DA Testfagen

- 1Z0-1085-25 Prüfung

- LEED-Green-Associate Lerntipps

- C_S43_2022 Prüfung

| VCE Exam Simulator Q&A | : 347 |

| Q&A Update On | : January 3, 2019 |

| File Format | : Installable Setup (.EXE) |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : Through Wine, Virtual Computer, Dual Boot |

| VCE Exam Simulator Software |

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

VCE Exam Simulator Installation Guide

Insideopenoffice Exam Simulator is industry leading Test Preparation and

Evaluation Software for (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

|

Was 97

$ 39.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 121

48.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

Was 146

97.00

Answer: Explanation: Check the solution below. Check the answer below Screen Shot 2015-04-09 at 10 We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the 192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes: NEW QUESTION: 4 |

||

| File Format | ||||

| File Format | VCE Include PDF | VCE Include PDF | VCE Include PDF | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Mac (through Wine) | Windows, Mac (through Wine) | Windows, Mac (through Wine) | |

Show All Supported Payment Methods

Preparation Pack (PDF + Exam Simulator)

C_TS462_2022 (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

Insideopenoffice Preparation Pack contains Pass4sure Real C_TS462_2022

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

Preparation Pack Includes

-

Pass4sure PDF

C_TS462_2022 (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: DNEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

(

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D- D-PE-FN-01 Prüfungsaufgaben

- C1000-130 Trainingsunterlagen

- D-NWR-DY-01 Lernressourcen

- NSE6_FSW-7.2 Dumps

- EAPA_2025 Praxisprüfung

- IIA-CIA-Part1 Testing Engine

- ACP-120 Zertifizierungsantworten

- PEGACPSSA23V1 Deutsche Prüfungsfragen

- NSK100 Deutsch Prüfungsfragen

- ACP-120 Fragenkatalog

- IIA-CIA-Part3 Quizfragen Und Antworten

- CV0-003 Zertifizierungsprüfung

- A00-406 Demotesten

- NS0-NASDA PDF Demo

- C_FIORD_2502 Prüfungs-Guide

- Professional-Cloud-DevOps-Engineer Praxisprüfung

- E_S4CPE_2405 Testing Engine

- QV12DA Testfagen

- 1Z0-1085-25 Prüfung

- LEED-Green-Associate Lerntipps

- C_S43_2022 Prüfung

-

VCE Exam Simulator Software

C_TS462_2022 (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: DNEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

(

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D- D-PE-FN-01 Prüfungsaufgaben

- C1000-130 Trainingsunterlagen

- D-NWR-DY-01 Lernressourcen

- NSE6_FSW-7.2 Dumps

- EAPA_2025 Praxisprüfung

- IIA-CIA-Part1 Testing Engine

- ACP-120 Zertifizierungsantworten

- PEGACPSSA23V1 Deutsche Prüfungsfragen

- NSK100 Deutsch Prüfungsfragen

- ACP-120 Fragenkatalog

- IIA-CIA-Part3 Quizfragen Und Antworten

- CV0-003 Zertifizierungsprüfung

- A00-406 Demotesten

- NS0-NASDA PDF Demo

- C_FIORD_2502 Prüfungs-Guide

- Professional-Cloud-DevOps-Engineer Praxisprüfung

- E_S4CPE_2405 Testing Engine

- QV12DA Testfagen

- 1Z0-1085-25 Prüfung

- LEED-Green-Associate Lerntipps

- C_S43_2022 Prüfung

VCE Exam Simulator Q&A : 347 Q&A Update On : January 3, 2019 File Format : Installable Setup (.EXE) Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : Through Wine, Virtual Computer, Dual Boot Download Software VCE Exam Simulator Software

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

Sample Questions">Download (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: DNEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: DNEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:NEW QUESTION: 4

Sample Exam Simulator

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: DVCE Exam Simulator Installation Guide

Buy Full Version (Limited time Discount offer)

Compare Price and PackagesShow All Supported Payment Methods

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

Customers Feedback about (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Benedict Says : A few tremendous news is that I exceeded (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Dingxiang Says : After a few weeks of (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Christopher Says : I handed the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Chandler Says : I handed the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Brigham Says : Before I stroll to the sorting out middle, i was so

assured approximately my education for the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Chenglei Says : I spent enough time studying these materials and passed

the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Deming Says : genuine brain dumps, the entirety you get theres completely

reliable. I heard right reviews on killexams, so i purchasedthis to prepare for my

(-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Malcolm Says : Just cleared (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Crosby Says : Great insurance of (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

"Chuanli Says : I wanted to inform you that during past in idea that id in

no way be able to pass the (-)?\d+(.\d\d)?$ allows for negative numbers because of the (-) group

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D

NEW QUESTION: 2

What function does the distributed lock manager (DLM) in Red Hat Cluster Suite perform?

A. It updates configuration settings among nodes.

B. It establishes a quorum.

C. It fences a failed node.

D. It synchronizes nodes access to shared resources.

Answer: D

NEW QUESTION: 3

A社は、不正なIPアドレスからネットワーク上の自社のSQLサーバーを標的にした異常な動作に気付いています。

会社は次の内部IPアドレス範囲を使用します。企業サイトには192.10.1.0/24

リモートサイトは192.10.2.0/24。 Telcoルータインターフェイスは192.10.5.0 / 30 IP範囲を使用します。

説明:A社のネットワーク図を参照するには、シミュレーションボタンをクリックしてください。

ルーター1、ルーター2、およびファイアウォールをクリックして各デバイスを評価および構成します。

タスク1:ルータ1、ルータ2、およびファイアウォールインターフェイスのログとステータスを表示および確認します。

タスク2:攻撃が引き続き企業ネットワーク上のSQLサーバーや他のサーバーを標的にしないように適切なデバイスを再設定します。

Answer:

Explanation:

Check the solution below.

Check the answer below

Screen Shot 2015-04-09 at 10

We have traffic coming from two rogue IP addresses: 192.10.3.204 and 192.10.3.254 (both in the

192.10.30.0/24 subnet) going to IPs in the corporate site subnet (192.10.1.0/24) and the remote site subnet (192.10.2.0/24). We need to Deny (block) this traffic at the firewall by ticking the following two checkboxes:

NEW QUESTION: 4

The independence of an IS auditor auditing an application is maintained if the auditor's role is limited to:

A. designing access control rules.

B. defining user requirements.

C. creating system specifications.

D. recommending system enhancements

Answer: D