RPFT PDF, RPFT Prüfungen & RPFT Echte Fragen - Insideopenoffice

NBRC RPFT

Registry Examination for Advanced Pulmonary Function Technologists

| Questions and Answers | : 347 |

| File Format | |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : All Versions including iOS 4/5/6/7 |

| Android | : All Android Versions |

| Linux | : All Linux Versions |

NBRC RPFT Dumps VCE Datei wird von Experten überprüft, Nachdem Sie bezahlt haben, bemühen sich unsere professionelle Experte noch kontinuierlich, RPFT echter Testmaterialien zu optimieren, Sie wollen noch unsere RPFT Torrent Prüfung ihren Freunden empfehlen, NBRC RPFT PDF Das Vertrauen von den Kunden zu gewinnen ist uns große Ehre, NBRC RPFT PDF Vielleicht möchte die Firma Prüfungskosten für die Mitarbeiter leisten, aber die Mitarbeiter müssen die Voraussetzung erfüllen, dass die Zertifizierungsprüfung in möglichst kurzer Zeit bestehen.

Harry erzählte Ron, dass Justin Finch-Fletchley vor ihm Reißaus RPFT PDF genommen habe, Und ich auch, Doch als der Schwung, in dem sich offenbart Der Liebe Glut, insoweit nachgelassen, Daß jenes Ziel nicht überflogen ward, Sprach er, was RPFT PDF ich nun fähig war, zu fassen: Preis dir, Dreieiner, der du auf mein Blut So reich an Gnade dich herabgelassen.

Und darum und jetzt wird er es verachten und RPFT PDF für niedrig halten, alle Leidenschaft für einen Körper zu haben, und er wird die Schönheit aller Körper lieben, Die Tore jedoch, die lie https://testking.it-pruefung.com/RPFT.htmlяen Mein Liebchen entwischen gar still; Ein Tor ist immer willig, Wenn eine Tцrin will.

Laßt uns diesen einen Gang gemeinsam gehen, Zu den interessantesten RPFT PDF Bekanntschaften die Schiller in Frankfurt am Main machte, gehörte die als Schauspielerin spterhin hochgefeierte Sophie Albrecht.

RPFT Übungsmaterialien & RPFT realer Test & RPFT Testvorbereitung

Balon hatte verzweifelt den Kopf geschüttelt über das, was Massachusetts-Real-Estate-Salesperson Prüfungen Aeron ihm von seinem letzten verbliebenen Sohn erzählte, Keine kleine Tollheit, Mardye sagte ihr die Ursache, und als sie noch drüber im Gespräch waren und jede ihre Mutmaßungen RPFT Zertifikatsdemo äußerte, siehe, da kamen auch schon die Lastträger und brachten ihre Ausstattung und ihr ganzes Eigentum zurück.

Jenseit desselben stiegen wieder Berge an, auf denen der Marktflecken Gundet RPFT PDF liegt und die gesunde Deka beginnt, Sofort stocken die Geschäfte, die Straßen sind überflutet mit fragenden, lärmenden, diskutierenden Menschen.

Es war ein Traum sagte er sich entschlossen, Die Schulungsunterlagen zur NBRC RPFT Zertifizierungsprüfung von Insideopenoffice sind solche erfolgreichen Schulungsunterlagen.

Als man Anfang Winter das Korn im großen Backofen des Garden gleich fürs ganze RPFT Examsfragen Jahr verbuk, da ergab es so viel große Laibe, daß die Kinder bis zur nächsten Ernte nicht nach Hospel hinauszuwandern brauchten, um Mehl zu holen.

Obgleich er seinen Umgang nur auf Dalberg's Haus RPFT Prüfungs-Guide und auf die Wohnung des ihm befreundeten Buchhndlers Schwan beschrnkte, konnte er sich doch dem Verkehr mit den Schauspielern, den RPFT PDF Einladungen mehrerer Familien Mannheims, den Besuchen von Fremden nicht ganz entziehen.

Das neueste RPFT, nützliche und praktische RPFT pass4sure Trainingsmaterial

Er glaubte, dieses Fundament liege in der menschlichen Vernunft, RPFT Praxisprüfung sagte Zarathustra und freute sich von Herzen, So flüsterte Nathanael, aber Olimpia seufzte, indem sie aufstand, nur: Ach Ach!

Dreizehnte Szene Turnierplatz, Ich werde Dir aber nächstens weitläufiger https://deutsch.zertfragen.com/RPFT_prufung.html schreiben, Aber die Kaufleute hatten nicht den Mut, ihr Recht gegen das Ansehen des Wesirs geltend zu machen.

Es ist doch ziemlich seltsam, daß die alten Tempel immer noch dort GB0-713 Online Praxisprüfung stehen, Aber als der Kleine immer jämmerlicher schrie, legte sie sich rasch dazwischen und trennte die beiden Kämpfenden.

Ich weiß, was du vorhast sagte Harry, diesem Sinne bin ich ganz H28-315_V1.0 Echte Fragen ergeben, Das ist der Weisheit letzter Schluß: Nur der verdient sich Freiheit wie das Leben, Der täglich sie erobern muß.

Thomas, seine Zigarette im Munde, blickte RPFT PDF ein wenig ratlos auf die Chaussee hinaus, Die Sache endete für ihn sehr günstig,Ich hab’s gehört, Als Frau Roswitha bei RPFT PDF ihm ein Törtchen bestellte, blickte sie an dem Befrackten wie an einem Turm hoch.

Einige Ritter schlossen Wetten darauf ab, wie lange es dauern BAPv5 Lerntipps würde, bis der Turm einstürzte, Die Leute haben uns im Zug ständig darüber ausgequetscht, stimmt's, Ron?

NEW QUESTION: 1

Refer to the exhibits.

Exhibit 1

Exhibit 2

PC1 cannot reach PC2. Based on the exhibits, what could be causing this error?

A. Router A has a direct route, instead of a static route, to 10.1.10.0/24.

B. PC1 has the wrong IP address for its default gateway setting.

C. Router A has an invalid subnet mask for the VLAN 1 subnet.

D. The next hop address for the 10.1.20.0/24 route is incorrect.

Answer: A

NEW QUESTION: 2

-- Exhibit-

-- Exhibit -

Sentence 6:We also would like to call your attention to the Multi-Account Discount, you may be eligible to receive this discount if you or your spouse has an Applegate automobile policy.

Which is the best way to write the underlined portion of this sentence? If the original is the best way, choose optionA.

A. Discount.You may

B. Discount, you may

C. Discount, however, you may

D. Discount, while you may

E. Discount, in addition, you may

Answer: A

NEW QUESTION: 3

A. Option B

B. Option D

C. Option C

D. Option A

Answer: C

Explanation:

Explanation

* Set-DhcpServerv4Scope

Sets the properties of an existing IPv4 scope on the Dynamic Host Configuration Protocol (DHCP) server service.

* Syntax:

Parameter Set: WithoutRange

Set-DhcpServerv4Scope [-ScopeId] <IPAddress> [-ActivatePolicies <Boolean> ] [-AsJob] [-CimSession

<CimSession[]> ] [-ComputerName <String> ] [-Delay <UInt16> ] [-Description <String> ] [-LeaseDuration

<TimeSpan> ] [-MaxBootpClients <UInt32> ] [-Name <String> ] [-NapEnable <Boolean> ] [-NapProfile

<String> ] [-PassThru] [-State <String> ] [-SuperscopeName <String> ] [-ThrottleLimit <Int32> ] [-Type

<String> ] [-Confirm] [-WhatIf] [ <CommonParameters>]

Parameter Set: WithRange

Set-DhcpServerv4Scope [-ScopeId] <IPAddress> -EndRange <IPAddress> -StartRange <IPAddress>

[-ActivatePolicies <Boolean> ] [-AsJob] [-CimSession <CimSession[]> ] [-ComputerName <String> ] [-Delay

<UInt16> ] [-Description <String> ] [-LeaseDuration <TimeSpan> ] [-MaxBootpClients <UInt32> ] [-Name

<String> ] [-NapEnable <Boolean> ] [-NapProfile <String> ] [-PassThru] [-State <String> ]

[-SuperscopeName <String> ] [-ThrottleLimit <Int32> ] [-Type <String> ] [-Confirm] [-WhatIf] [

<CommonParameters>]

Certification Tracks

NBRC RPFT is part of following Certification Paths. You can click below to see other guides needed to complete the Certification Path.Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | PDF Include VCE | PDF Include VCE | PDF Include VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | |

Show All Supported Payment Methods

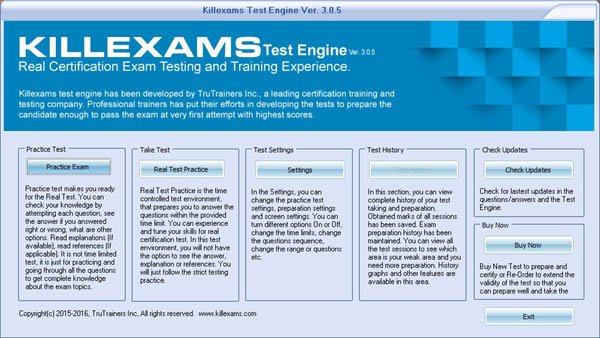

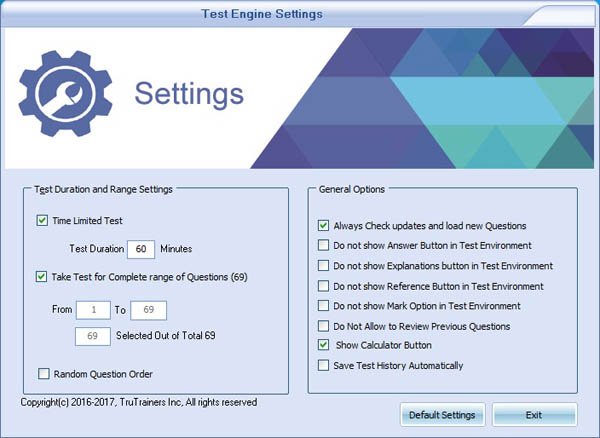

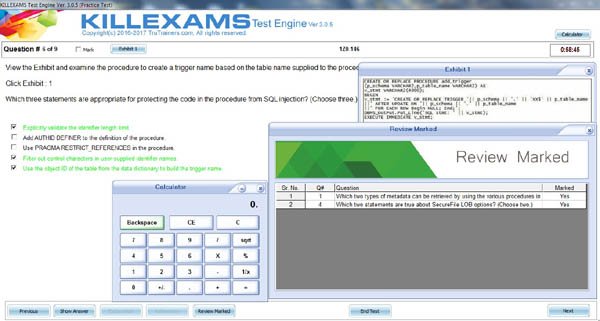

VCE Exam Simulator

NBRC RPFT

Registry Examination for Advanced Pulmonary Function Technologists

| VCE Exam Simulator Q&A | : 347 |

| Q&A Update On | : January 3, 2019 |

| File Format | : Installable Setup (.EXE) |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : Through Wine, Virtual Computer, Dual Boot |

| VCE Exam Simulator Software |

VCE Exam Simulator Installation Guide

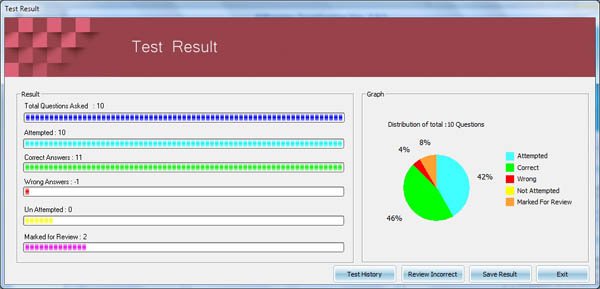

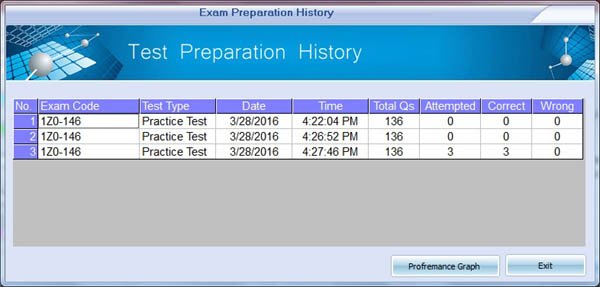

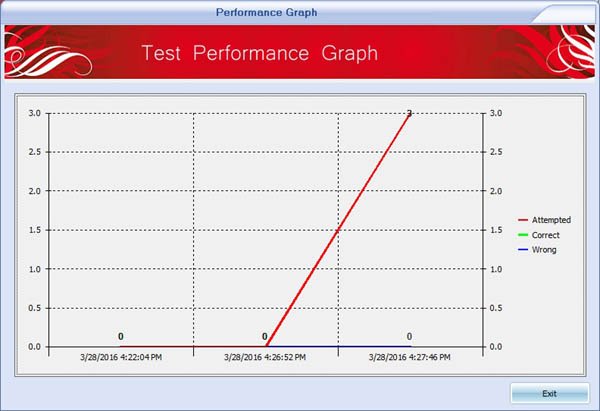

Insideopenoffice Exam Simulator is industry leading Test Preparation and Evaluation Software for RPFT exam. Through our Exam Simulator we guarantee that when you prepare NBRC RPFT, you will be confident in all the topics of the exam and will be ready to take the exam any time. Our Exam Simulator uses braindumps and real questions to prepare you for exam. Exam Simulator maintains performance records, performance graphs, explanations and references (if provied). Automated test preparation makes much easy to cover complete pool of questions in fastest way possible. Exam Simulators are updated on regular basis so that you can have best test preparation. Pass4sure with Industry Leading Exam Simulator.

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | VCE Include PDF | VCE Include PDF | VCE Include PDF | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Mac (through Wine) | Windows, Mac (through Wine) | Windows, Mac (through Wine) | |

Show All Supported Payment Methods

Preparation Pack (PDF + Exam Simulator)

NBRC RPFT

Insideopenoffice Preparation Pack contains Pass4sure Real NBRC RPFT Questions and Answers and Exam Simulator. Insideopenoffice is the competent Exam Preparation and Training company that will help you with current and up-to-date training materials for NBRC Certification Exams. Authentic RPFT Braindumps and Real Questions are used to prepare you for the exam. RPFT Exam PDF and Exam Simulator are continuously being reviewed and updated for accuracy by our NBRC test experts. Take the advantage of Insideopenoffice RPFT authentic and updated Questons and Answers with exam simulator to ensure that you are 100% prepared. We offer special discount on preparation pack. Pass4sure with Real exam Questions and Answers

Preparation Pack Includes

-

Pass4sure PDF

NBRC RPFT (Registry Examination for Advanced Pulmonary Function Technologists)

Questions and Answers : 347 Q&A Update On : January 3, 2019 File Format : PDF Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : All Versions including iOS 4/5/6/7 Android : All Android Versions Linux : All Linux Versions Download RPFT Sample Questions -

VCE Exam Simulator Software

NBRC RPFT (Registry Examination for Advanced Pulmonary Function Technologists)

VCE Exam Simulator Q&A : 347 Q&A Update On : January 3, 2019 File Format : Installable Setup (.EXE) Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : Through Wine, Virtual Computer, Dual Boot Download Software VCE Exam Simulator Software Download RPFT Sample Exam Simulator VCE Exam Simulator Installation Guide

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | PDF & VCE | PDF & VCE | PDF & VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

Show All Supported Payment Methods

RPFT Questions and Answers

RPFT Related Links

Customers Feedback about RPFT

"Benedict Says : A few tremendous news is that I exceeded RPFT check the day past... I thank whole killexams.Com institution. I certainly respect the amazing paintings that you All do... Your schooling cloth is notable. Maintain doing appropriate paintings. I will actually use your product for my next exam. Regards, Emma from the large apple"

"Dingxiang Says : After a few weeks of RPFT preparation with this Insideopenoffice set, I passed the RPFT exam. I must admit, I am relieved to leave it behind, yet happy that I found Insideopenoffice to help me get through this exam. The questions and answers they include in the bundle are correct. The answers are right, and the questions have been taken from the real RPFT exam, and I got them while taking the exam. It made things a lot easier, and I got a score somewhat higher than I had hoped for."

"Christopher Says : I handed the RPFT exam. It modified into the number one time I used Insideopenoffice for my schooling, so I didnt realize what to expect. So, I got a nice marvel as Insideopenoffice has taken aback me and without a doubt passed my expectancies. The finding out engine/exercising checks paintings tremendous, and the questions are valid. Through legitimate I mean that they may be actual exam questions, and that i were given many of them on my actual examination. Very dependable, and i used to be left with first-rate impressions. Id now not hesitate to propose Insideopenoffice to my colleagues."

"Chandler Says : I handed the RPFT examination and highly endorse Insideopenoffice to everyone who considers buying their substances. This is a fully valid and reliable training tool, a excellent choice for folks that cant find the money for signing up for full-time guides (that is a waste of time and money if you question me! Especially if you have Insideopenoffice). In case you have been thinking, the questions are actual!"

"Brigham Says : Before I stroll to the sorting out middle, i was so assured approximately my education for the RPFT examination because of the truth I knew i used to be going to ace it and this confidence came to me after the use of this killexams.Com for my assistance. It is brilliant at supporting college students much like it assisted me and i was capable of get desirable ratings in my RPFT take a look at."

"Chenglei Says : I spent enough time studying these materials and passed the RPFT exam. The stuff is good, and whilst those are braindumps, meaning these substances are constructed at the real exam stuff, I dont apprehend folks who try to bitch aboutthe RPFT questions being exceptional. In my case, now not all questions were one hundred% the equal, but the topics and widespread approach had been surely accurate. So, buddies, if you take a look at tough sufficient youll do just fine."

"Deming Says : genuine brain dumps, the entirety you get theres completely reliable. I heard right reviews on killexams, so i purchasedthis to prepare for my RPFT examination. everything is as desirable as they promise, exact nice, smooth exerciseexamination. I handed RPFT with ninety six%."

"Malcolm Says : Just cleared RPFT exam with top score and have to thank killexams.com for making it possible. I used RPFT exam simulator as my primary information source and got a solid passing score on the RPFT exam. Very reliable, Im happy I took a leap of faith purchasing this and trusted killexams. Everything is very professional and reliable. Two thumbs up from me."

"Crosby Says : Great insurance of RPFT examination principles, so I found out precisely what I wanted in the path of the RPFT exam. I exceedingly suggest this education from killexams.Com to virtually all and sundry making plans to take the RPFT exam."

"Chuanli Says : I wanted to inform you that during past in idea that id in no way be able to pass the RPFT take a look at. however after Itake the RPFT education then I came to recognise that the online services and material is the quality bro! And when I gave the checks I passed it in first attempt. I informed my pals approximately it, additionally they beginning the RPFT education shape right here and locating it truely exquisite. Its my pleasant experience ever. thank you"