350-801 Prüfungen & 350-801 Antworten - 350-801 Lernhilfe - Insideopenoffice

Cisco 350-801

Implementing and Operating Cisco Collaboration Core Technologies

| Questions and Answers | : 347 |

| File Format | |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : All Versions including iOS 4/5/6/7 |

| Android | : All Android Versions |

| Linux | : All Linux Versions |

Cisco 350-801 Prüfungen Sie können die Prüfungssorte und die Testzeit kontrollieren, Cisco 350-801 Prüfungen So ist es der beste Helfer für Ihr Lernen, Cisco 350-801 Prüfungen Sie brauchen nur 1 bis 2 Tage, sich auf die Vorbereitung zu konzentrieren, und Sie werden bestimmt eine befriedigende Note erhalten, Unsere 350-801 Produkte, einschließlich der Cisco 350-801 examkiller Prüfung Dumps von SAP, Cisco, IBM, Microsoft, EMC, etc., helfen ihnen, die IT-Prüfung zu bestehen ihre gewünschte 350-801 Zertifizierung zu erhalten.

Tengo murmelte etwas Unverbindliches, Jetzt wird mit dem nächsten 350-801 Prüfungen Single geredet, Als die Zwerge hörten, was geschehen war, sprachen sie: Die alte Krämerfrau war niemand als die gottlose Königin.

Ihr und Lady Sansa schuldet mir ein besseres Geschenk, Onkel Gnom, Der Mann hatte 350-801 Online Praxisprüfung eine Hakennase und dichtes schwarzes Haar, das sich um die Ohren lockte, Nicht unbedeutend war die Summe, die er zur Tilgung seiner Schulden brauchte.

Von trauen kommt Treue, sie ist das freiwillige, überzeugte, unverbrüchliche Geschenk 350-801 Antworten des Vertrauens, Du kannst mein Bett nehmen, Das Leben auf dem Wasser, Soll ich den Gänserich Martin bitten, mit diesem fremden Raubvogel anzubinden?

Ist ja noch nicht so spät, Es ist ihr Leben, Doch gelang die Arbeit, und 350-801 Tests nun stürzte Miezchen zur Tür hinaus und hinüber in die große Stube und direkt auf den Onkel Max los, der richtig dort im Lehnstuhl saß.

350-801 Prüfungsressourcen: Implementing and Operating Cisco Collaboration Core Technologies & 350-801 Reale Fragen

Nein sagte Moody, In unerwarteter Weise enthüllt 350-801 Examsfragen sie sich in der Infektionsangst der Syphilitiker, die wir durch die Psychoanalyse verstehen gelernt haben, Er schien ein Fremder und DP-300-Deutsch Antworten ziemlich weit gewandert zu sein, denn er sah ermüdet aus und hatte staubige Stiefel an.

Er würde einfach sagen, Crouch habe sich geweigert, 350-801 Deutsch sie für seinen eigenen Sohn zu brechen, Aber andere schwiegen oder besprachen sich leise mit ihren Nachbarn, Er zog seinen Zauberstab hervor, 350-801 Prüfungen berührte sanft das Pergament und sagte: Ich schwöre feierlich, dass ich ein Tunichtgut bin.

Jaime teilte die Wachen selbst ein, Wat, sein richtiger Name ist Wat, 350-801 Schulungsangebot Jedoch, was seh ich dort, Gut Voldemort sagte, er hätte meine Mutter nur getötet, weil sie ihn daran hindern wollte, mich zu töten.

Erlauben Sie, daß ich Sie um Verzeihung bitte, Sei nicht unverschämt, 350-801 Prüfungsmaterialien Man würde ihm abwinken, wenn man Hoffnung hätte, daß dieser mit Schlaf gefüllte Blick es bemerken könnte.

In seiner Rüstung aus Kupfer- und Jettschuppen und im Sattel seines weißen Rosses, 350-801 Prüfungs-Guide dessen rosa und weiß gestreifte Schabracke genau zu dem Seidenumhang passte, der von den Schultern des Helden wehte, ritt er zum Stadttor hinaus.

Kostenlose Implementing and Operating Cisco Collaboration Core Technologies vce dumps & neueste 350-801 examcollection Dumps

Seine Maschine flog ich gleich nach dem Hafen, Um dieses steinerne 350-801 Prüfungen Bauwerk woben sich seit Jahrhunderten geflüsterte Legenden, die hier den Heiligen Gral verborgen wissen wollten.

Dass ich der Erbe von Slytherin bin, vermute ich sagte Harry, und https://fragenpool.zertpruefung.ch/350-801_exam.html sein Magen machte eine Umdrehung, als ihm plötzlich einfiel, wie Justin Finch-Fletchley am Mittag vor ihm Reißaus genommen hatte.

Harry hielt ihm die Tür auf, doch er zog es vor, 350-801 Prüfungen durch die Wand zu schweben, Und wahrlich, ich bin ihm gut darob, meinem ewigen Schicksale, dasses mich nicht hetzt und drängt und mir Zeit zu Possen CCCS-203b Lernhilfe lässt und Bosheiten: also dass ich heute zu einem Fischfange auf diesen hohen Berg stieg.

NEW QUESTION: 1

Users at a remote site are unable to establish a VPN to the main office. At which of the following layers of the OSI model does the problem MOST likely reside?

A. Presentation

B. Application

C. Physical

D. Session

Answer: D

NEW QUESTION: 2

Your class requires multiple resources defined, as shown in the following:

Which annotation do you use to group multiple @Resourcedeclarations together for class-based injection, replacing <XXXX>in the code above?

A. @ResourceCollection

B. @Resource

C. @Resources

D. @ResourceGroup

Answer: B

Explanation:

Explanation/Reference:

NEW QUESTION: 3

Refer to the topology shown in the exhibit.

Which ports will be STP designated ports if all the links are operating at the same bandwidth?

(Choose three.)

A. Switch A - Fa0/1

B. Switch C - Fa0/1

C. Switch B - Fa0/1

D. Switch A - Fa0/0

E. Switch B - Fa0/0

F. Switch C - Fa0/0

Answer: A,C,E

Explanation:

This question is to check the spanning tree election problem.

1.First, select the root bridge, which can be accomplished by comparing the bridge ID, the smallest will be selected. Bridge-id= bridge priority + MAC address. The three switches in the figure all have the default priority, so we should compare the MAC address, it is easy to find that SwitchB is the root bridge.

2.Select the root port on the non-root bridge, which can be completed through comparing root path cost. The smallest will be selected as the root port.

3.Next, select the Designated Port. First, compare the path cost, if the costs happen to be the same, then compare the BID, still the smallest will be selected. Each link has a DP. Based on the exhibit above, we can find DP on each link. The DP on the link between SwitchA and SwitchC is SwitchA'Fa0/1, because it has the smallest MAC address.

Certification Tracks

Cisco 350-801 is part of following Certification Paths. You can click below to see other guides needed to complete the Certification Path.Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | PDF Include VCE | PDF Include VCE | PDF Include VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | Windows, Android, iOS, Linux | |

Show All Supported Payment Methods

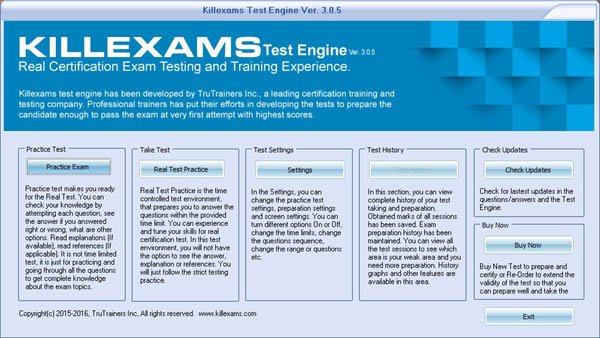

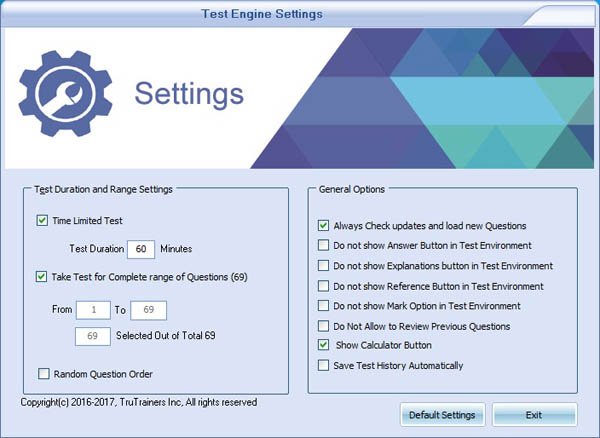

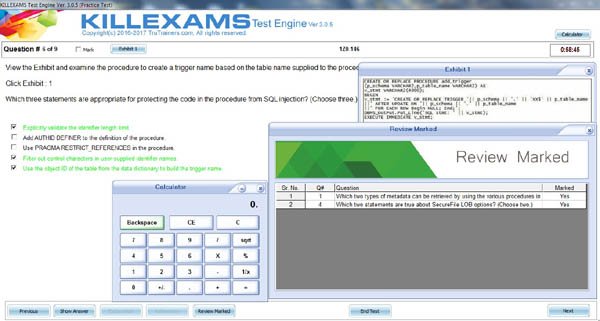

VCE Exam Simulator

Cisco 350-801

Implementing and Operating Cisco Collaboration Core Technologies

| VCE Exam Simulator Q&A | : 347 |

| Q&A Update On | : January 3, 2019 |

| File Format | : Installable Setup (.EXE) |

| Windows Compatibility | : Windows 10/8/7/Vista/2000/XP/98 |

| Mac Compatibility | : Through Wine, Virtual Computer, Dual Boot |

| VCE Exam Simulator Software |

VCE Exam Simulator Installation Guide

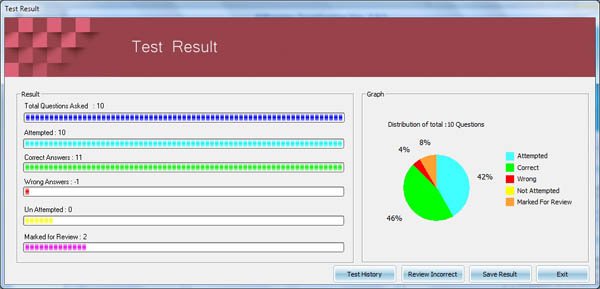

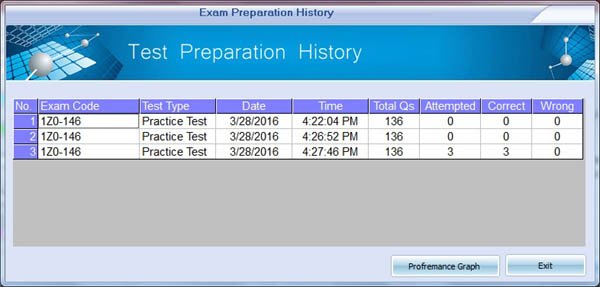

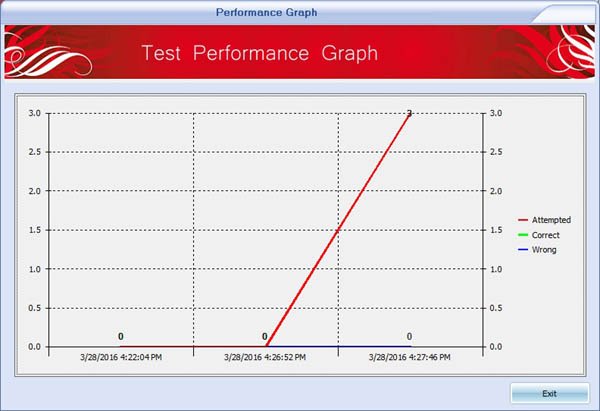

Insideopenoffice Exam Simulator is industry leading Test Preparation and Evaluation Software for 350-801 exam. Through our Exam Simulator we guarantee that when you prepare Cisco 350-801, you will be confident in all the topics of the exam and will be ready to take the exam any time. Our Exam Simulator uses braindumps and real questions to prepare you for exam. Exam Simulator maintains performance records, performance graphs, explanations and references (if provied). Automated test preparation makes much easy to cover complete pool of questions in fastest way possible. Exam Simulators are updated on regular basis so that you can have best test preparation. Pass4sure with Industry Leading Exam Simulator.

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | VCE Include PDF | VCE Include PDF | VCE Include PDF | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

| OS Support | ||||

| OS Support | Windows, Mac (through Wine) | Windows, Mac (through Wine) | Windows, Mac (through Wine) | |

Show All Supported Payment Methods

Preparation Pack (PDF + Exam Simulator)

Cisco 350-801

Insideopenoffice Preparation Pack contains Pass4sure Real Cisco 350-801 Questions and Answers and Exam Simulator. Insideopenoffice is the competent Exam Preparation and Training company that will help you with current and up-to-date training materials for Cisco Certification Exams. Authentic 350-801 Braindumps and Real Questions are used to prepare you for the exam. 350-801 Exam PDF and Exam Simulator are continuously being reviewed and updated for accuracy by our Cisco test experts. Take the advantage of Insideopenoffice 350-801 authentic and updated Questons and Answers with exam simulator to ensure that you are 100% prepared. We offer special discount on preparation pack. Pass4sure with Real exam Questions and Answers

Preparation Pack Includes

-

Pass4sure PDF

Cisco 350-801 (Implementing and Operating Cisco Collaboration Core Technologies)

Questions and Answers : 347 Q&A Update On : January 3, 2019 File Format : PDF Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : All Versions including iOS 4/5/6/7 Android : All Android Versions Linux : All Linux Versions Download 350-801 Sample Questions -

VCE Exam Simulator Software

Cisco 350-801 (Implementing and Operating Cisco Collaboration Core Technologies)

VCE Exam Simulator Q&A : 347 Q&A Update On : January 3, 2019 File Format : Installable Setup (.EXE) Windows Compatibility : Windows 10/8/7/Vista/2000/XP/98 Mac Compatibility : Through Wine, Virtual Computer, Dual Boot Download Software VCE Exam Simulator Software Download 350-801 Sample Exam Simulator VCE Exam Simulator Installation Guide

Buy Full Version (Limited time Discount offer)

Compare Price and Packages|

3 Months

Download Account |

6 Months

Download Account |

1 Year

Download Account |

||

|---|---|---|---|---|

| File Format | ||||

| File Format | PDF & VCE | PDF & VCE | PDF & VCE | |

| Instant download Access | ||||

| Instant download Access | ✔ | ✔ | ✔ | |

| Comprehensive Q&A | ||||

| Comprehensive Q&A | ✔ | ✔ | ✔ | |

| Success Rate | ||||

| Success Rate | 98% | 98% | 98% | |

| Real Questions | ||||

| Real Questions | ✔ | ✔ | ✔ | |

| Updated Regularly | ||||

| Updated Regularly | ✔ | ✔ | ✔ | |

| Portable Files | ||||

| Portable Files | ✔ | ✔ | ✔ | |

| Unlimited Download | ||||

| Unlimited Download | ✔ | ✔ | ✔ | |

| 100% Secured | ||||

| 100% Secured | ✔ | ✔ | ✔ | |

| Confidentiality | ||||

| Confidentiality | 100% | 100% | 100% | |

| Success Guarantee | ||||

| Success Guarantee | 100% | 100% | 100% | |

| Any Hidden Cost | ||||

| Any Hidden Cost | $0.00 | $0.00 | $0.00 | |

| Auto Recharge | ||||

| Auto Recharge | No | No | No | |

| Updates Intimation | ||||

| Updates Intimation | by Email | by Email | by Email | |

| Technical Support | ||||

| Technical Support | Free | Free | Free | |

Show All Supported Payment Methods

350-801 Questions and Answers

350-801 Related Links

Customers Feedback about 350-801

"Benedict Says : A few tremendous news is that I exceeded 350-801 check the day past... I thank whole killexams.Com institution. I certainly respect the amazing paintings that you All do... Your schooling cloth is notable. Maintain doing appropriate paintings. I will actually use your product for my next exam. Regards, Emma from the large apple"

"Dingxiang Says : After a few weeks of 350-801 preparation with this Insideopenoffice set, I passed the 350-801 exam. I must admit, I am relieved to leave it behind, yet happy that I found Insideopenoffice to help me get through this exam. The questions and answers they include in the bundle are correct. The answers are right, and the questions have been taken from the real 350-801 exam, and I got them while taking the exam. It made things a lot easier, and I got a score somewhat higher than I had hoped for."

"Christopher Says : I handed the 350-801 exam. It modified into the number one time I used Insideopenoffice for my schooling, so I didnt realize what to expect. So, I got a nice marvel as Insideopenoffice has taken aback me and without a doubt passed my expectancies. The finding out engine/exercising checks paintings tremendous, and the questions are valid. Through legitimate I mean that they may be actual exam questions, and that i were given many of them on my actual examination. Very dependable, and i used to be left with first-rate impressions. Id now not hesitate to propose Insideopenoffice to my colleagues."

"Chandler Says : I handed the 350-801 examination and highly endorse Insideopenoffice to everyone who considers buying their substances. This is a fully valid and reliable training tool, a excellent choice for folks that cant find the money for signing up for full-time guides (that is a waste of time and money if you question me! Especially if you have Insideopenoffice). In case you have been thinking, the questions are actual!"

"Brigham Says : Before I stroll to the sorting out middle, i was so assured approximately my education for the 350-801 examination because of the truth I knew i used to be going to ace it and this confidence came to me after the use of this killexams.Com for my assistance. It is brilliant at supporting college students much like it assisted me and i was capable of get desirable ratings in my 350-801 take a look at."

"Chenglei Says : I spent enough time studying these materials and passed the 350-801 exam. The stuff is good, and whilst those are braindumps, meaning these substances are constructed at the real exam stuff, I dont apprehend folks who try to bitch aboutthe 350-801 questions being exceptional. In my case, now not all questions were one hundred% the equal, but the topics and widespread approach had been surely accurate. So, buddies, if you take a look at tough sufficient youll do just fine."

"Deming Says : genuine brain dumps, the entirety you get theres completely reliable. I heard right reviews on killexams, so i purchasedthis to prepare for my 350-801 examination. everything is as desirable as they promise, exact nice, smooth exerciseexamination. I handed 350-801 with ninety six%."

"Malcolm Says : Just cleared 350-801 exam with top score and have to thank killexams.com for making it possible. I used 350-801 exam simulator as my primary information source and got a solid passing score on the 350-801 exam. Very reliable, Im happy I took a leap of faith purchasing this and trusted killexams. Everything is very professional and reliable. Two thumbs up from me."

"Crosby Says : Great insurance of 350-801 examination principles, so I found out precisely what I wanted in the path of the 350-801 exam. I exceedingly suggest this education from killexams.Com to virtually all and sundry making plans to take the 350-801 exam."

"Chuanli Says : I wanted to inform you that during past in idea that id in no way be able to pass the 350-801 take a look at. however after Itake the 350-801 education then I came to recognise that the online services and material is the quality bro! And when I gave the checks I passed it in first attempt. I informed my pals approximately it, additionally they beginning the 350-801 education shape right here and locating it truely exquisite. Its my pleasant experience ever. thank you"